본 내용은 한양대학교 이석복 교수님의 강의를 참고하여 정리하였습니다. 교재는 Pearson/Addison Wesley에서 출판한 Computer networking : a top-down approach입니다.

Firewall

- 내부 네트워크를 외부 네트워크로 격리시켜서 packet의 이동을 관리하는 보호 기능

- 외부의 악의적인 트래픽으로 부터 보호할 수 있다.

- Gateway router에 구현되어 있다.

- 들어오고 나가는 Packet들 중에 내부 네트워크 정책에 반하는 packet은 필터링해서 막는다.

종류

1. Stateless packet filters

- Packet의 header에서 볼 수있는 정보만 보고 필터링

* Source IP, Dest IP, port num, TCP, UDP, ...

- 예시

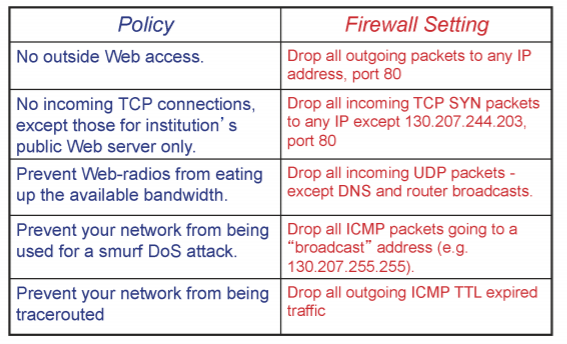

* Firewall 정책

* 아래 표에서, Web 접근를 못하게 하고 싶으면, 설정으로 port 80으로 된 것을 모두 막으면 된다.

- ACL (Access Control Lists)

* Firewall에 설정이 적용된 table

* 예시

+ 아래 예시 표를 보면, web browsing과 DNS protocol은 허용하고 있다. Http port 80을 허용하고, DNS port 53을 허용하고 있다.

+ 두 개의 기능을 제외하고 모든 접근을 차단한다.

+ Firewall 내부에서 서버 운영이 힘들게 설정되어 있다. 외부에서 http request를 보내면 flag bit에 걸려서 들어오지 못한다. 아래 표의 설정은 내부에서 외부로 http request가 나갈 수 있게 하고, 피드백이 들어올 수 있게 설정되어 있다. 추가로, Firewall과 별개지만 NAT 때문에 내부에서 서버 운영하기 힘들다. 지역 IP를 사용하기 때문이다.

+ Port 80만 허용하기 때문에 http client 기능만 수행할 수 있다. SSH client 같은 다른 client 역할을 수행할 수 없다.

2. Stateful packet filters

- TCP 연결의 상태를 추적하여 필터링

* 위 예시에서 보면, request과 response는 독립적이다. 즉, request를 안했지만 response가 들어온다면 들여보내 준다. 따라서, TCP 연결 상태를 확인할 필요가 있다.

- SYN과 FIN을 추적하여 오는 정보인지 나가는 정보인지 확인한다.

- Timer을 이용하여 나가고 오는 정보를 관리한다.

'Software Courses > Network' 카테고리의 다른 글

| Network security : IP security protocol (0) | 2021.01.14 |

|---|---|

| Network security : Securing TCP connection, SSL (0) | 2021.01.13 |

| Network security : securing e-mail (0) | 2021.01.13 |

| Network security : Authentication, Integrity (0) | 2021.01.12 |

| Network security : cryptography (0) | 2021.01.12 |